-

-

Defense disuasive, attaques informatique

- Github critique collaborative, open code + reputation

- Censure policiere

- Web espaces privés, https

- Police entravée

- Safe spaces --Redite limites outils

- Tuer les VPN / le chiffrement (sous couvert de protection)

- Solution qui incrimine les proto ne cherche pa à régler la source du problem (culturel)

- Conclu interessante - dev - expurgé, l'horeur semble hors de ce monde, essentialisée dans des réseaux

- Bof Faire justice soi meme

- Notre thèse, celle d'une discrimination asymétrique à l'endroit de proto pourtant similaire + critique de ce rapprochement

-

Defense disuasive, attaques informatique

- Corpus . Art ?

Notre recherche commence en 2017 autour de la figure renaissante des Darknets, ces réseaux qui suscitent l'effroi médiatique et la curiosité populaire. On les décrit comme profitant exclusivement à des activités criminelles sordides s'exposant en ligne comme toute autre entreprise privée capitaliste. Des violes et scènes de torture y seraient perpétrées en direct, des armes y seraient vendues tant dit que des contenus pédopornographiques y circuleraient, le tout rendu possible par une complexité technique rendant ceux qui s'y connectent anonymes : impossibles à tracer. Ces réseaux reposent tous sur la cryptographie, l'art de garder secret. Grâce à l'usage conjoint de logiciels et outils de chiffrement, ces écosystèmes grandissent en parallèle de réseaux criminels déjà existants "sur le terrain, IRL".

En 2017, les Darknets sont un sujet répendu.courant. Le buzzword sert pour désigner grand nombre d'activités criminelles extravaguantes. Fourre-tout, il sert de proxy (intermédiaire) pour évoquer toute activité malveillante et impunie sur le réseau internet. Ainsi chargé il désigne certes des réalités documentées (et avérées) d'une criminalité diverse mais commune tel le harcellement / trolling / doaxing / swaping, porn revanch, etc toutes sortes de pratiques qui usent à un moment des réseaux pour atteindre et nuire en toute impunité. Les thèses soutenues à leur sujet reposent souvent sur une dichotomie fort pratique pour construire un narratif rétorique (une thèse argumentée, soutenant avec methode un point de vue).

D'un côté les protocoles qu'on qualifie (catégorisation) comme étant des Darknets servent des pratiques communéments criminelles, outrepaçant les lois générales/quotidiennes et donc un certain statutquo, une certaine idée commune de la vie bonne en communauté, bornée par des lois. Les articles et reveue qualifient ces réseaux de zonnes hors la loi, de farwest numérique dans lequel subsiste un certain idéal libertarien du cyberespace, non soumis aux lois des Etats-entreprises.

De l'autre, des defenseur.euses de ces protocoles mettent en avant leurs qualités sécuritaires, permettant de protéger l'identité des sources qui se connectent à Internet. Ces Darknets servent peut être à l'edification de marchés noirs (de drogues et données volées), mais ils servent aussi à lutter contre les censures internationales sur le réseau en rendant celles et ceux qui s'y connectent anonymes et donc plus libres de leur expression. En 2017 les affaires révélées par Snowden puis Wikileaks portent l'idée d'une information transparente permettant aux peuples de juger des faits "bruts" ; les contournements de la censure durant les printemps arabes (et ce qu'on a appelé le printemp des places mais aussi durant les protestations honkongaises) ont donné à voir une ingéniosité citoyenne et militante diversifiant avec résilience des réseaux attaqués par des pouvoirs autoritaires (faisant fi de la neutralité du réseau, l'idéal d'un accès pareil pour toustes, non discriminant l'information en raison de son contenu).

Aux récits d'épouvante et aux paniques sociales sucitant ou justifiant davantage de surveillance et de répression à leur endroit, une perspective politique cherche valoriser ces réseaux.protocoles comme moyen de défense contre la surveillance de masse (dont les états-entreprises abusent pour gouverner).

-

Le grand méchant darknet | France Inter

↳ Le grand méchant darknet | France Inter

Adieu Darknet, bonjour Librenet | France Culture

↳ Adieu Darknet, bonjour Librenet | France Culture

@TEDx_Talks | Darknet, le grand malentendu ? | Jean-Philippe Rennard | TEDxParis - YouTube | 16/11/2018

↳ Darknet, le grand malentendu ? | Jean-Philippe Rennard | TEDxParis - YouTube Le grand méchant darknet | France Inter

↳ Le grand méchant darknet | France Inter

Adieu Darknet, bonjour Librenet | France Culture

↳ Adieu Darknet, bonjour Librenet | France Culture

@TEDx_Talks | Darknet, le grand malentendu ? | Jean-Philippe Rennard | TEDxParis - YouTube | 16/11/2018

↳ Darknet, le grand malentendu ? | Jean-Philippe Rennard | TEDxParis - YouTube

Ce buzzworld est un piège, une image à laquelles nous nous ratachons pour identifier un endroit de la démesure ; dernier lieu de survie de ce qui ne veut pas mourrir sur Internet, de ce qui, malgré l'interdit médiatique sur l'ensemble des plateformes persiste dans des espaces autres, héterotopyques, nécessairement adaptés.designés.concus.modelés par les modalités de la survie quand on est hors la loi, quand on prend le maquis (trad. proposée par @Damasio à "underground"). Une vie en sous-terrain, en terrier, qui induit d'autres lagages, d'autres modalités d'existances, son argot et autres distinctions (qui sont moins un marqueur bourgeois qu'une pratique existentielle propre aux subaltens cultures).

Etre artiste s'accompagne d'une grammaire spécialiste identifiable et identifiante. Il faut être pour devenir, atteindre, parvenir, il faut mieux que l'autre, plus loin, plus fort. L'amnésie sonnait comme la potentialité d'un communisme déinsindividualiste ; or, gommer les attributs peut également protéger les privillèges, dépolitiser l'inéquité, illusionner sur l'égalité des sources. Pour nous, l'anonymat comme dissociation de soi entant que source d'existance, offre l'espace d'un être soi sans limite, impunément festif, necessairement révolutionnaire : la perte de soi comme nécessaire à l'ubris, le point de départ d'une abolition des limites souvent arbitraires. Sur internet personne ne sait que tu est un chien (sauf les algorythmes et services de renseignement).

L'identité de soi, exposée comme marchandise et preuve de réussite, marque les débuts d'un web d'exposition proposé au public. La bascule vers le web 2.0 organise la mise en scène d'un être ensemble par l'exposition de soi et la captation d'une attention morcellée. Cette scène ouverte continue l'auto-émerveillement des humains pour eux même, ethnocentrés et transparentistes, l'idéal monstratif, celui de se montrer pour être, de démontrer pour prouver. Dans cette mémorialité sans limite la perte de données, les coupures, sont des accidents malhereux. Les socitétés libérales encouragent l'idéal connectiviste au point d'envoyer en amazonie et terres éloignées des ballons pour se connecter au réseau (ancertres de starlink).

La perte de données, les ruptures de cables, la movaise couverture réseau provoquent un sentiment d'inhumanité en cela qu'être humain est le fait d'accéder à (et de transformer) ; la voiture est ce qui identifie l'humain sur les parcours tracés aux abords des parcs nationaux américains. Perdre son chemin, ne pas être accessible et ne pouvoir accéder, produit une forme d'angoisse existentielle à quiconque vie et ne sort jamais du réseau de réseau (multitude machininique sans bord, hyperobjer, atmosphère, lasagne, stack). Sortir du réseau, s'en extraire, se connecter autrement, redevenir source et retrouver les origines véritables d'un objet, devient complexe. La promesse d'une information pure, sans (inter)médiation n'a pas eu lieu alors que le world brain est bien là, nous sommes les synapses de cette machine monde.

Une bibliothèque collective qui informe et s'informe en temps réel et qui faisant trace nous habitue à un design de l'acces, une conception dans laquel l'état par défaut de l'information est publique (essentiellent valorisée comme telle). Ce qui vient à exister par le multiple des viewers.readers, l'est en puissance bien plus que dans l'espace secret.privé. La perte de mémoire est une perte de connaissance de soit, de ses propres origines, de ce qui nous constitue. Une perte d'existance par autruit et par soi-même. Nos hypermnésies collectives, la promesse de serveurs allumés 24h/24, l'imatérialité de ces externalités nuagiques, refoulées aux extrémités des villes, produites par l'extraction minière dans des pays collonisés, ces espaces de stokages qu'on met en place pour nous ont forgé une normalité qui est celle de la mémoire et d'un certain droit à stoker sans limite. On dit bien sur 4chan qu'Internet n'oublie jamais.

Les Darknets, en rendant les sources moins facile à identifier permet de se connecter depuis n'importe quel point du globe et, également, de dissimuler des serveurs sur le réseau. L'on peut ainsi contourner certaines censures tout en protégeant l'origine de notre connection ; on peut aussi, augmenter les chances de garder en vie un contenu sur le réseau, via diférentes méthodes (protocoles) dont : - la multiplication des sources/origines (distribution P2P/F2F), - la non inscription géographique et donc politique des sources, - le broullage/illisibilité des contenus échangés, alors chiffrés. Les darknets, eux aussi, sont des modalités de survivance mnésique, contre les censures et tentaives des Etats-entreprises, de modérer les communications en réseau. Cela est à la fois une force et un danger, celui d'exposer les populations à des matériaux et personnes dangereuses (là ou le reste du web tente en partie d'expurger leur existance, de masquer leur présence). Des stratégies de façade, mensongères qui poussent les comportements déviants à redoubler de vigilence pour rester imprenables. En découle une sophistication technique et langages spécialistes (undeground, subaltern), une adaptation aux techniques surveillantes et controlantes.

Defense disuasive, attaques informatique

L'amnésie numérique que procurent ces protocoles réduit les capacités d'enquête des polices du monde entier, résiste aux enquêtes supérficielles. Cette police peut prendre plusieures formes-couleurs ; on entend ici par police, toute antité (groupe ou personnes) aillant un pouvoir de cohercition sur un.e individu.e (ou groupe). Nous nous interessons donc à des moyens informatiques défensifs, permettant d'éviter ou du moins retarder le ou l'attaquant pourra accéder à l'information recherchée (c'esst à dire compliquer son travail). Ce que cherche cette antité attaquante ce peut être un objet, une information, un point sur la carte de sa reflexion, un indice, une identité : tout élément faisant lien.

Une défense dissuade en prouvant sa résistance mais l'attaquant peut percévérer.insister, revenir avec plus de moyens et du temps. Les outils et protocoles ne sont jamais que des moyens mis en place par la défense pour empécher les intrusions connues ; les attaques s'y adaptent, innovent elles aussi, tordent.hackent les outils et environnements numériques autant que les gens qui les utilisent (hacking social). Les outils de distanciation numérique servent pour ainsi dire d'armures qui doivent aussi évoluter. Il faut pour les deux partis se tenir au courant des dernières méthodes employées pour venir à bouts des défenses qui forment l'espace privé du dedans. Un état de l'art qui par exemple documente les failles existantes (qu'il va falloir contrer).

Github critique collaborative, open code + reputation

C'est un travail collectif.collaboratif qui repose sur un écosystème basé sur divers degrés de réputation que les hubs de code mettent en avant par divers signaux, par EX/ les stars sur GitHub. Un code peut être jugé pour d'inombrabres facteurs que la communauté et usagers évaluent à la hauteur de leurs compétences et des promesses faites par le code proposé (qui peut être une pièce d'un logiciel ou un logiciel entier). Cet écosystème critique et surveillant évalue l'évolution du code de version en version et influent par la discussion (parfois houleuse et malfaisante, mais la plupart du temps dans une volonté méliorative du code existant, par EX/ en proposant des implémentations ou nouvelles fonctionnalités, en relant un bug, etc)

Ces espaces publics de discussion du code et de ses effets reflète un certain idéal du web, participatif, horizontal bien que hiérarchique, basé sur la réputation qui, au final, s'exprime par EX/ dans le fait qu'un logiciel réalise ses promesses de façon plus élégante ou efficace que son concurent. Cette co-évaluation donne du crédit, augmente la confiance collective dans le code proposé. Une transparence qui à priori protège d'éventuelles failles volontaires ou pouvant être activées.

Mais, surtout, le code ouvert (accessible, lisible, testable, documenté) propose une concurence sur le marché des logiciels à disposiiton. L'utilisateur.ice a, ainsi, le choix d'utiliser des logiciels et protocoles alernatifs à ceux proposés par défaut sur son ordinateur ("crapware" ou "bloatware" : logiciels préinstallés). Ielle peut chercher davantage de privacy by design, chercher des entreprises dont le code devellopé n'est pas surveillant par design, cherchant à "baver" (à en dire trop, à produire des données non essentielles au fonctionnement de l'application mais pouvant être revendues). Un large marché des logiciels et protocoles sécurisés s'est devellopé ; la vie privée est une marque de respectabilité, un argument marketing EX/ qu'une entreprise comme Apple met en scène autour de récits politiques la confrontant aux forces de l'ordre enquetrices (en leur reffusant l'acces aux clefs de chiffrement de leurs usagers).

On a ainsi pu parler de PrivacyWashing, le fait de peindre (de donner l'apparence superficielle) d'un logiciel ou entreprise comme faisant attention à la vie privée de ces usagers sans le faire tout à fait ou jusqu'au bout. C'est que les entreprises savent que le sentiment de sécurité et respect de la confidentialité des echanges est un sentiment important pour les usagers ; mais, en même temps, leurs models reposant sur l'extraction de données informatives sur leurs utilisateurs (capitalisme par la surveillance), les oblige à parfois déguiser.cacher certaines pratiques allant à l'encontre de leur promesse de respect de la vie privée. C'est aussi parce que notre perception de ce qui nous appartient et de ce qui est capté par nos appareils est trouble.

Nous ne savons pas tout à fait ce qui est capturé et nous avons souvent le sentiment que si ces données sont anonymisées (non ratachées à notre identité publique), elles sont indolores, ne peuvent pas se retourner contre nous. Mais, pour nous, même anonymisées ces données existentielles participent à un commerce surveillant qu'il faut stoper car il est dangereux pour la sécurité des usagers et favorise la création de patterns/de schémas comportementaux utilisés par l'énemi (le consumérisme dans le ciblage publicitaire ou encore politique quand ces données servent à détecter d'éventuelles failles psy/sociales utilisées pour nudge une décision d'action politique, d'influencer par exemple la lecture des choix poliituqes et donc l'intention de vote).

EX/ messageries (Cwtch/Signal), audit/VS/hack

Les producteurs de logiciel tel Cwtch ( Cwtch: Decentralized, Privacy Preserving, Infrastructure - Open Privacy Gitea, mis en place/maintenu par Open Privacy dont @Sarah_Jamie_Lewis ), Signal ( Signal · GitHub @Brian_Acton CEO, ex @Moxie_Marlinspike, audité ici Overview of third-party security audits - Wiki - Signal Community, EX/ https://www.usenix.org/system/files/usenixsecurity23-cremers-session-handling.pdf ) sortent leur épingle du jeu. Signal donne accès à des audits indépendants et, entant que fondation à but non lucratif, présèrve un intéret marchand qui pourrait altérer son jugement quand à l'interét commun et donc à l'endroit de ses choix de devellopement. Ceux-sont des endroits qui, étant ouverts, favorisent la prévention de failles/vulnérabilités (en laissant un accès au code et audit, on prévient la mise en place de backdoors profitant aux attaquants). Seuls les black hates et pirates peu scupuleux gardent pour eux les failles nouvellement découvertes pour les utiliser à leur profit. Il y a pour cela un marché des vulnérabilités #Zerro-day. --> # Zerrod ;;

Pour garder leur position de logiciel de confiance, par EX/ Signal évolue en proposant une cryptographie résistant (en principe) aux attaques à venir telles celles que rendront possibles les ordinateurs quantiques (quantique proof). Entant qu'utilisateur.ice, ces choix de devellopement peuvent encourager l'adoption de tel logiciel plutôt qu'un autre, tel protocole/methode plutôt qu'un.e autre. Chacun.e évoluant selon ses besoins propres, ses usages et fonctionnalités attendues. Nous devons ainsi faire des choix selon une évaluaiton collective de popularité (parfois biaisée) en raison de certaines "+plus". L'effet réseau pourra être un facteur nous contraignant toute fois à rester sur une plateforme ou messagerie pour garder nos contacts. On devra alors faire des sacrifices et nous arranger avec les fonctionnalités de ces applications parfois surveillantes ou moins sécurisées (mais populaires.largement utilisées par nos proches). On tentra alors de paramétrer ces environements problématiques afin de diminuer les risques (si la configuration permet ces ajustements).

convenience == commodités , ce qui nous semble commode, correspond à nos attentes, ce qu'on souhaitrait /VS/ ce qui est proposé... comment faire quand on peut pas faire autrement que d'utiliser des outils qui ne correspondes pas aux commodités attendues/recherchées :: quels compromis ?

↳ What if you can't reject convenience? - YouTubeWhat if you can't reject convenience? - YouTube

RapTor/BGP -> défiance logiciel jamais magique à 100%

L'outil n'est jamais magique / sûr / remplissant nos attentes à 100%. Tor Project qui produit logiciels permetant de se connecter via le protocol Tor à un certain "darknet" est hautement saufistiqué pour contrer bien des attaques qui viseraient à déaninymiser ses usagers. Mais, au fur et à mesure des années de nombreux types d'attaques ont été imaginés, conceptualisés ils font l'objets de papiers/articles expliquant comment, par EX/, détourner les communications vers un agent malicieux (se placant comme intermédiaire) Raptor /ou/ en manipulant la façon même dont l'information circule sur le réseau (pathfinding BGP) dont bien des FAI externalisent la mise en place (auprès de prestataires qui ne sont pas toujours assez sécurisés contre ces attaques). Plus l'outil est important dans l'écosystème plus le hacker pour en défaire les sécurités peut rapporter (et donc motiver la création sofistiquée de failles).

Or, que ce soit RapTor ou les manipulations BGP, ces failles connues mettent du temps à colmater (patcher, recoder.penser). Certaines failles peuvent rester des mois/années sans trouver de solution ou sont jugées mineures (mais cela affecte la confiance collective des usagers qui, de fait, ont des raisons de s'inquiéter quant à la faillibilité grandissante de ces protocoles/applications dont leur vie/affaire dépend).

↳ The Tor Project is Ignoring These Issues - YouTube

↳ For 9 Years Tor Ignored Princeton's Proof: BGP Attacks Can Unmask Millions of Users - YouTube

↳ https://dncorpus.loc/papis/2015-tor-securite-attaque-raptor-routing-attacks-on-privacy-in-tor

Fame Hacking, Databreach forums

C'est le cas en vérité pour chaque faille observée. Suite à un leak de données (/ou/ hack), l'entreprise attaquée cherche bien souvent à minimiser sa responsabilité ; les communications hasardeuses (sinon mensongères) viennent alors inquiéter le sentiment de confiance des utilisateurs.ices. Ces catastrophes numériques sont d'ailleurs sous estimée par l'audiance qui ne mesure pas toujours combien les données personnelles peuvent être utilisées contre elles.eux (pour du Doxing, de l'usurpation, du scam, etc.). Or, pour qu'une déclaration publique soit faite il faut que le hack soit visible, tengible EX/ un message affiché sur la page d'accueil (un statement) /ou/ que les utilisateur.ices n'est plus accès à leur compte /ou/ qu'il ai été vidé (whidedraw sur les marchés noirs). Les données volées peuvent servirent bien des propos d'enquête (recherche de failles). Certains data-breach se retrouvent instantanément sur les formus du Darknets, vendus très cher ou gratuitement comme faire valoir (réputation), comme preuve d'être à l'origine du hack (et donc capable de le réaliser). Une spéctalurisation de l'effort/capacité technique qui n'est pas toujours la statégie recherchée, la finalité du hack.

Zerrod ;; garder l'avantage, ne pas divulguer les failles de l'adverssaire

Les zerroday sont gardées secretes, pour servir le plus longtement ou être déclanchées au moment oportun. Garder ces avantages sans prévenir ses adverssaires est un choix startégique crutial que hackeurs et gouvernements surveillants tentent bien souvent de garder pour eux (sous les radars). On comprend bien pourquoi, par exemple, la police française voulais, durant un proccès où elle "attaque" (devant incriminé un groupe ou personnes en rendant les thèses de son enquête crédible), elle voulait préotéger/garder secret/censurer comment elle avait aquis/formé ses preuves. Ainsi, elle voulais protéger les méthodes lui aillant permi de remonter à la source d'une infraction puis de les arréter (pour les faire participer au procès). On peut comprendre ce gout du secret technique, l'avantage ici de ne pas divulguer son jeu.

.

EX/ Loi coffre/Narcotrafique

La "loi contre le Narcotrafique" proposant ainsi une "loi coffre" inverssait la charge de la preuve. Ce droit protégeant les sources et outils de la police enquétrice, lui aurait donné le droit de ne pas répondre aux demandes de détail/précision de la part de la défense qu'elle accuse. Ainsi protégée par le secret, une partie du récit/thèses que la police avance pourrait être inventé (ou du moins non soumis au jugement). La justice en serait transformée car, d'un coup, les accusations n'auraient plus à être suivies de preuves discutées/étudiées, retournant la charge de la preuve qui, dès lors, reviendrait aux accusés de défendre en creu leur innocence. Beaucoup d'associations ont milité contre son amandement.

.

Documentation publique des procès

Or, il est vrai que le transcript des procés est une documentation précieuse. Elle détaille des moyens d'infildtration parfois couteux. Dans la chutte de nombreux marchés noirs sur Internet, cette source éclaire précisément ce qui a fait tomber l'anonymat d'un criminel, qu'elles ont été les moments précis où l'enquête a avancé. C'est par exemple le cas pour la chutte de Z-library ou encore de SlikRoad (une bibliothèque de l'ombre et l'un des premiers plus grands marchés libertarien sur le darknet). On y retrace des moments d'une histoire longue qui, en s'achevant permettent d'évaluer comment les protocoles mis en place pour garder l'anonymat ont été compromis. Un anonymat qui conciste à maintenir les identités séparées tout le long, sur l'ensemble des réseaux, en ligne et au delà. Et souvent, la faille semble humaine, l'usage d'un mail personel dans une transaction de cryptoactif, l'utilisation d'un pseudonyme sur un forum, etc. La justice Américaine fournie une large documentation, explique ses motivations politiques, précise quelles sont les acusations et lesquelles seront retenues.

.

Raw data : expression du code social par ces décisions (son utopie)

En france (et sans doute à l'étranger), cette documentation, l'historisation des faits, est un moyen citoyen (et journalistique) d'enquête. Ces données brutes, produites directement depuis les enquêtes, sont pour ainsi dire des ready made, un format de production industrialisé/serialisé avec ces codes/son esthétique, qui peuvent être sortis de ce contexte d'origine par leur réexposition. Elles font histoire, récit, elles expliquent un moment historique durant lequel la société exprime son utopie, ce qu'elle juge juste ou injuste, ce qui selon elle est légitime ou à proscrire, ce qu'il faut encourager (empowerment) ou censurer. Or, ainsi, en lisant ces compte rendu de procès, on saisit les risques encourus par ceux qui maintiennent ces entreprises, la nécessité pour eux de rester anonymes : de ne jamais être une source identifiée, de jamais laisser le récit remonter jusqu'à eux.

// journalisme.citoyen, acces datas /VS/ censures moles plt ( FR consitution )

Occulter ces part du récit, retirer aux organes de presse et citoyennes l'acces aux données, les censurer, peut effectivement protéger les sources policières et l'Etat qui, malhereusement, peuvent aussi produire des crimes, agir hors la loi. On comprend bien la nécessité d'une séparation entre l'Etat et la Justice et comment les entreprises fascisantes, tentent de défaire ce cordon sanitaire, modifier la constitution, ( et d'ainsi élargir leur espace de pouvoir politique). Interdire la documentaion, supprimer les parts de l'histoire qui ne leur plait pas, permet à moindre coup de s'exposer aux critiques, d'avouer publiquement des positions/choix comprométant.es.

(( USA BANS

((

Aux Etats-Unis, on assiste ainsi à un large révisionisme de l'histoire récente. L'administration Trump a fait supprimer des parts entières de sa propre documentation/archive gouvernementale. Une purge numériques s'appuyant sur une liste de mots, d'items, jugés trop prgressiste par la droite réactionnaire au pouvoir. Des mots qui seraient employés par les universitaires et chercheur.euses pour décrire le monde et les pouvoirs systémiques qui le produisent/légitiment. Aussi, tout terme servant à décrire des catégories discriminantes et/ou arbitraires, tel "femme", "noir", ont constitué cette liste servant ensuite à filtrer/supprimer les contenus (de tout texte ou méta en faisant mention). Si une image contient "femme", alors l'image sera suprimée. Cette destruction massive sert au gouvernement pour récrire l'histoire proche et assécher le moindre espace d'archive/historisation critique / au profit d'une réécriture de l'histoire reactionnaire.

↳ Censortrace (data visualisation des mots censurés)

Bien entendu, face à cette atteinte censurante du réel lui-même, des organisations cotoyennes s'organisent pour ré-indexer/sauvegarder ces contenus expurgés. On compte par exemple le Data Rescue Project, qui, comme InternetArchive permet d'accéder de nouveau à des sites web/pages supprimées, d'y consulter des versions antérieures. Mais d'un point de vue politique, cette reconstruction de l'archive expurgée n'est qu'une solution d'appoint, elle ne permet pas de retrouver le web d'origine (la relationalité entre ces ressources/objets entre eux liés, consultés via des interfaces maintenus/publiés par le gouvernement lui-même). Cette destruction s'attaque directement aux données, là où nombreuses censures du web coupent l'accès aux sites/pages incriminées (souvent par une simple intervention/bidouille des autorités à l'endroit du registre DNS qui permet de trouver le serveur à partir d'une adresse web, une URL).

↳ https://dncorpus.loc/b/usa_ban_books

Une attaque contre la constitution d'un savoir critique qui nous scidère tout particulièrement car il est perpétré par une union de pays que nos imaginaires politiques placaient du côté du "bien", des démocraties occidentales pronant la liberté individuelle de consicence, allant contre les obscurentismes politiques/culturels/religieux : attachés à une épistémologie du savoir visant à trouver des consensus historiques et scientifiques basés sur des faits obsevables (grâce aux données) donnant ainsi les moyens de le réfutabilité (l'hypothèse du propos soutenu devant, à partir des données/faits, montrer qu'elle serait fausse si tel élément était observable, or, tant que ce n'est pas le cas, la thèse reste valide --réfutabilité chez Poper). Tarir les sources de données est la meilleure façon de le nier, celui de minorités cherchant à se constituer une réalité objective/une histoire d'elles-mêmes, autant que les déréglements du climat lui-même.

↳ Trump administration plans to end NASA missions tracking greenhouse gas and plant health | AP News

Les états autoritaires nous habituent à ces modalités de censures variées mais ce durssicement et son caractère automatisant est terrifiant. Une telle manipulation des espaces du web -- dont, en partie, le projet pouvait se comprendre comme humaniste/universaliste, celui d'une archive monde, rendant à toustes l'accès au savoir constitué ou aidant sa réalisation -- signifie le début d'un large backlash médiatique (retour de baton) de la part des partis reactionnaires. L'ingouvernabilité irrévérentieuse voire subversive du web (subversive au sens de "retourner, inverser les valeurs" pour défaire par le cahos le pouvoir symbolique) s'en voit diminué/affaiblie. Il s'agit d'une prise de pouvoir politique historique, sans validation des organes politiques de justice légitimes/élus/représentant l'intéret du peuple (là où, au moins, dans d'autres projets politiques de censure européeins, les Etats cherchent une justification morale, défendent un projet politique puis cherchent à instaurer de nouvelles lois liberticides). Il semble que les pays plus vigouresement autoritaires fassent l'économie de cette discusion politique pouvant faire barrage/censurer leurs projets.

L'émergence projets citoyens de réarchivage des contenus suprimés est encourageant mais vient à postériori, quand le mal est fait. Elle pose également de nombreuses questions techniques et de moyens, interoge également quant à ces immenses amas de données constitués. Ces projets font état de l'amassement de donnés (teraoctéts) ce qui questionne notre rapport à la sauvegarde du savoir, aux moyens que cela nécessite (d'en maintenir l'accès, et sur quelle durée), et à quelles fins ? Ces couts cachés, ceux de l'informatisation de notre monde deviennent autrement explicites. La chutte de ces services d'accès (bases de données gouvernementales/universitaires/autre rendues accessibles via des portails ouverts, UI web), leur défection volontaire ou accidentelle, nous confronte d'un seul coup au pourquoi de l'archive primordial, celui de garder en vie des connaissances.

↳ https://dncorpus.loc/b/usa_ban_books#recorvery

Or, on s'en rend compte, la centralisation de cette mission aux mains d'institutions dépendantes d'états et organisations, sont des ressources critiques (au sens qu'elles sont primordiales). Aussi, comme tout projet de sauvegarde "du vivant", une seule instance en charge ne peut suffir, la diversité des initiatives de protection sont nécessaires et devraient être mutuellement pris en charge, distribuées entre plusieurs acteurs indépendants capables de maintenir l'accès voir peut être aussi de permettre la validation/vérification de l'authenticité des contenus (pour qu'ils ne soient pas altérés, je pense aux projets de chaines de bloc, au hashing que permet un simple Repertory Git). Nous avons ici une philosophie/reflexion éminament technosolutioniste (à un projet d'archive technosolutioné). Un tel "désastre" numérique nous apprend à relativiser le sentiment d'indestructabilité à laquelle l'utopie archivistique du web nous habitue (celle d'un lointain toujours accessible). L'accident/outrage/catastrophe à cette terrible force révélatrice de ce qui était au dedans caché, préalable au moment de l'aparition.

P46-47 :

Venu du grec katastrophê (bouleversement et fin, dénouement»), le terme désigne l'événement décisif, souvent funeste, qui provoque la conclusion d'une oeuvre romanesque ou dramatique. On parle ainsi de la catastrophe d'une épopée, d'un roman ou d'une tragédie. La catastrophe est donc la dernière strophe d'un récit — en l'occurrence, la scène finale du grand récit de l'humanisme européen.P144-145 : <3

Le mot "catastrophe" ne signifie donc pas destruction, mais l'apparition de formes, changement, morphogénèse. La catastrophe » désigne le fait qu'un objet opte, à fin de survivre, pour une modification de son aspect formel dans certaines conditions extrêmes où des contraintes brisent sa stabilitéDominiqueQuessada, L'inséparé. Essai sur le monde sans Autre. Éd. Presses Universitaires de France (2013) , URL : Bibliothèque | L'inséparé. Essai sur le monde sans Autre

)) USA BANS /VS/ leaks

Les gouvernements veulent bien entendu contrôler leur image, décider ce qui sort (output), fuit dans l'espace public et tente si nécessaire d'empécher la sortie ou, le plus souvent, d'innonder les plateaux télé d'éléments de langage, de logiciels argumentatifs, pour réduire les pertes (en crédibilité). Ils peuvent bien entendu mentir, tordre le réel, proposer des réalités alternatives ; là aussi c'est le signe des autoritarismes, cette capacité à ne pas fléchir devant les faits, d'être la source qui dit ce qui est (une forme d'anarchisme onthologique ?).

Censure /VS/ ethos démocratique -> censure "mole"/invisible + Etat d'exception

La censure avérée, les tentatives de couper l'accès à l'information, serait perçu comme le signe évident que l'Etat qui se présente comme démocratique bascule dans la plutocratie ou la dictature, agissant pour l'intéret propre de sa classe dirigeante. La transparence est une vertue des démocraties, celle d'être redevables du peuple qui les a éllu, soumis à leur critique éclairée. La liberté de la presse et des arts est un prérequis, une marque de bonne santé pour ces gouvernements. L'autoritarisme dans nos démocraties, multiplient ainsi les moments de crise et d'urgence pour expliquer leurs débordements politiques, leurs arrangements avec la.les lois.

ARTS/Pop culture contemporaine, récits repris, travaillés arti (// docu/journalisme)

Ces actualités contemporaines nourrisent les imaginaires politiques, façonnent notre apréciation des faits. La grande production d'images et de points de vue/thèses, archivent le présent véccu et commenté sur l'ensemble des réseaux, repris pour en influencer la réception. Les pratiques artistiques se mellent au propos politiques, multiplent les objets esthétiques ataillants, porteurs de significations parfois confuses mais efficaces, adaptées à la consommation rapide sur les réseaux (Memes, shorts), produisant de la reactance, de l'angagement, sucitant l'émotion facile à rediriger politiquement. Une culture générale, travaillée par les réseaux, les fils d'actualités, les treads. Une actualité qui nourrit bien entendu les problématiques sociales contemporaines dont les artistes et chercheurs s'emparent pour nourrir leurs récits/thèses. Des gestes qu'ils.elles accompagnent, retravaillent.

WL

Entre 2000 et et 2020, nombreuses sont les entreprises citoyennes et journalistiques à industrialiser/automatiser, les amasseemnt de données exfiltrées de serveurs privés et rendus publiques. WikiLeaks (@Julian_Assange, @Chelsea Manning, team) à été symboliquement magistral, d'une envergure sans précédent, faisant basculer pour le coup le rapport de force à l'encontre des gouvernements qui, face à la quanité astronomique de données, ont du réagir face à des acusations implacables. Les @PanamaPapers et autres entreprises conjointes de divulgation (cette fois internationale et professionelle) autant que les révélations d' @Edward_Snowden ont mis sur la table (l'espace critique public) ce qui était déjà connu mais dont les preuves manquait. Depuis cet age d'or des DataLeaks journalistiques, les Etats_entreprises ont rédit leurs lois, diminuant les protections des dits "lanceurs d'alerte" (--source).

Censure policiere

En France, l'interdiction de capturer/enregistrer le visage identifiants les agents de l'ordre (aka. police) déséquilibre les moyens surveillants ; on observe une dissimétrie des droits et des moyens au service d'une force de censure qui veut s'aroger/garder le monopole (de la violence, du secret, de l'accès à l'information). La police peut droner et filmer, ouvrir les sacs, enregistrer les plaques d'imatriculation, mais les manifestants n'auraient pas/plus le droit de filmer/documenter leurs agissements, ni dans la rue ni suite un proccès. La surveillance est permise mais toute sous-veillance est criminalisée. Cette exclusivité du pouvoir est le signe d'un autoritarisme politique grandissant mais cette recherche n'est pas nouvelle ; le monopole du secret cryptographique initie la crypto-war (dont @Felix Treguer nous rappelle que ces outils ont aussi basculé dans le domaine public car ils étaient nécessaires à l'ouverture des transactions bancaires en ligne, pas du simple fait d'un militantisme/lobysme citoyen de la EFF).

Web espaces privés, https

Les espaces privés sur le web sont nombreux. On le reconnait la plupars du temps aux gates (portails) installés pour délimiter un dedans et un dehors ; souvent c'est une page d'identification, de log-in, qui s'intercalle pour limiter l'accès, la restreindre à son.sa propriétaire. Derière ces petits murs nous pouvons modifier des informations personnelles, remplir des formulaires, administrer, préférer tels issues (outputs). Le chiffrement tel qu'il est aujourd'hui résistant aux attaques protège l'envoit des identifiants depuis la page de connexion (login) vers le serveur qui vérifie les identifiants et renvoit (ou non) une autorisation d'accès (si les identifiants, mot de passe, nom d'utilisateur) est valide.

.

Https, rajoute au protocole http une couche de secret (s), celle d'un chiffrement qui encapsule l'inforamtion dans les tuyaux durant son transfert. Ici, on sécurise, c'est à dire on "entrave", toute tentative de lecture par un tiers non solicité (et potentiellement dangereux/malveillant) des informations qu'on envoit/recoit. On part du principe qu'Internet étant un espace dont on peut accéder à tous point en tout point (de partout) et en tout temps (sans interuption), le danger est grand (à moins de faire confiance à tout le monde pour respecter le secret des communications).

))

Police entravée

La police se dit donc empéchée, "entravée", quand l'acces à l'information lui résiste. Cela ne veut pas dire que tout ce qui résiste à l'enquête policière est criminel ou délinquant. Et la résistance défensive n'est pas nécessairement mise en place à l'encontre des forces de l'ordre ; il ya plein de typologies d'adverssaires numériques qui penvent justificer l'usage de ces moyens defensifs/sécurisant les communications (surtout dans l'espace ouvert/non restreint qu'est Internet). Recréer des espaces à soi, limités/privés, permet de limiter certaines nuisances (d'un tiers non solicité), l'intrusion de hackeurs et autres fouineurs.

.

Mais, https ne sécurise que le transfert d'information, ce n'est en rien une protection contre l'enquête des origines (d'où viennent et ou vont les packets de données, qui surtout, identifié par son adresse IP les fait transiter ?). Https était ici pris comme exemple d'un usage généralisé du chiffrement, profitant entant que bien commun à une sécurisation des données et à la création d'espaces limitant l'accès... qu'on vit comme "privés" (car nécessitant une combinaison d'identifiants, en cela l'imitation du couplage clé-sérrure). Or, ce qui s'y passe peut bien entendu resté public==accessible aux plateformes/sites/apps qui les mettent en place, cela dépend de leurs chartes de confidentialité. Le design, la mise en forme de cet espace coupé/séparé du reste du web, protégé par un mot de passe, resteignent l'accès général, c'est le cas des moteurs de recherche (de leurs bots) qui ne pourront pas indexer==rendre public ces informations.

.

Il ya plein de moments où nous faisons l'expérience que ce que nous mettons en ligne reste privée , ne basculant pas directemement dans des espaces publics. Nous nous en reméttons aux compétences techniques des devellopeuses et devellopeurs (et donc à la qualité du recrutement des entreprises du web) pour remplir cette promesse qui répond à nos attentes. Le gateway (portail d'identification) est une promesse de vie-privée, de gardé en sécurité. L'on apprend tout un ensemble de signaux et mécaniques de publications (qui une fois apprises deviennent implicites et que nous n'intelectualisons plus).

.Par exemple, un texte écrit dans une textarea non validée (en cliquant sur "poster" ou "Envoyer"), reste ici, sur mon écran visible mais non encore stoquée et donc accessible sur un serveur distant qui traitera ces nouvelles informations. Des mécaniques naturalisées, pour certaines là depuis le début du web. Certaines d'entre elles limitent ainsi la surveillance distante de nos activités en ligne. Mais nous sommes souvent dans une confusion technique, ne nous rendons pas compte de la superposition de couches que traversseront les données pour arriver à destination (du serveur puis au destinataire éventuel). La numérisation de nos échanges reproduit/émite bien entendu des modalités du secret des corespondance.

Je pense ici à la fuite à prioris volontaire d'AOL qui avait divulgué l'intégralité des requêtes des utilisateurs.ices via leur moteur de recherche. Cela avait été fait sans qu'on sache si l'entreprise américaine alors leadeur offensif sur le marché naissant des pourvoyeurs d'accès à Internet (FAI) l'avait fait "on porpose", par choix conscient/volontaire (il semblerait bien que oui). Une fuite qui rendait publiques des millions de recherches d'usagers de leur service (sans leur conscentement), de façon anonymisée (sans divulguer leur identité), certes, mais en accolant leur identifiant numérique unique (numéro). AOL a peut etre cru que cette pseudo anonymisation des données protégerait sufisamment ses usagers. Des internautes ont bien montré qu'on pouvait identifier certains usagers via leurs recherches singulières. Ils ont produit une intelligence déductive, de la même facon que les entreprises capitalisant sur les données créent des profiles utilisateur, identifient des tendences, valorisent les données : par leur mise en relation et cela sans avoir besoin en premier lieu de connaitre l'identité civile d'une personne.

- AOL search log release - Wikipedia

↳ https://en.wikipedia.org/wiki/AOL_search_log_release

L'anonymisation des données, même plus forte (mieux pensé qu'AOL ici inconsistant en matière de vie privée) n'est pas en soi une garantie absolue de protéger la vie privée de celleux qui les ont produites ; en définitive c'est l'usage qui en est fait qui va les utiliser contre l'intéret des usager.es. Dans l'exemple du profilage, il faut aussi noter que les usager.es conscentent souvent à ces usages si les informations d'origine/source/brutes (par exemple leurs requetes dans un moteur de recherche)` ne sont pas divulguées. Beaucoup de personnes conscentent au pistages des cookies si cecis favorisent justement la finesse de leur profilage (permettant de leur proposer de meileures stimulations publicitaires). Le reget d'un web consumériste est le fait d'un certain positionnement politique individuelle.

(((

Etant militant pour une décroissance des surveillances encourageant les comportements de consomation (en ligne et de facon générale), je ne trouve pas que ces algorythmes soient bienveillants. Mais il nous semble souvent qu'ils reflètent quelque chose que nous avons toujours voulu en informatique : que la machine accompagne nos désires, corresponde/s'adapte à nos attentes qu'elle doit capter.saisir (input) pour y répondre au mieux. L'on peut ainsi tout à fait volontairement désirer/accompagner/autoriser cette intrusion souvent perçue comme benine et nous étant favorable, agissant pour notre confort, notre réalisation numérique (et par elle sociale) par exemple en nous rendant plus finement consomateur.ice.

↳ PierreCassou-Noguès, La bienveillance des machines : Comment le numérique nous transforme à notre insu. Éd. Seuil (2022) , URL : https://bib.vincent-bonnefille.fr/book/159

À mon sens, Pierre C, a cette finesse philosophique d'observer les comportements huamains en prise avec ces stimulis positifs que produisent les bains surveillants, or de tout militantisme qui, parfois, plutôt que de se demander pourquoi cela marche de prime à bord, peuvent - en j'en fais partie - attauquer/critiquer des comportements humains/des personnes pour leurs choix alors jugés (depuis leurs points de vue) comme "irresponsables" / "dangerueux". Car, oui en effet, nous utilisons souvent des outils qui ne nous veulent pas que du bien et cela souvent sans qu'on est soit conscience (car c'est leur part d'ombre que leur design disimule). Il se peut aussi, donc, que ce qui semble dangereux/néfaste (des bugs) à des personnes éveillées (aillant une recherche critique à l'endroit de ces outils) soit pris pour des features, des fonctionalités positives de la part d'autres utilisateur.ices.

Les attentes varient d'un utilisateur, d'une utilisatrice à l'autre. Nous savons qu'ici comme ailleurs dans nos vies, nos choix ont des répercutions. Nous les évaluons moralement et techniquement, nous cherchons quels leviers nous permettent de modifier ce qui peut et d'accéper ou boycotter si cela n'est pas possible. Pour que j'évalue et change mes usages, il faut avant tout que j'ai une utopie, un but qui motive ce choix. Il peut être politique, écologique, moral. Je sais que l'usage d'un outil va encourager son model économie/attentionel, ou encore la banalisation de positions politiques avec lesquelles je suis mal à l'aise, banaliser l'extractivisme, la numérisation du monde comme fatalité moderne, etc. On peut ainsi diversifier l'usage (authorisation à soi-même) de certaines modalité d'existance via le numérique (radicalités politiques ici prises comme exemple). On peut ausifaire des choix plus précis qui tiennent essentiellement compte de l'éficacité des outils, de ce qu'ils protègent ou non ma vie privée (et celle de mes paires, je me protège aussi pour protéger les autres - philosophie du chiffrement PGP, clés publiques).

- @Reject_Convenience | What if you can't reject convenience? - YouTube | 21/02/2025

↳ - YouTube

.

Ces prises de partie disent quelque chose de moi (si je les problématise) ; reflètent un certain capital social, me situent entant que sachant, me distingue culturellement comme affuté.e ; donnent par mon vote/choix d'utiliser tel outil plutôt qu'un autre, mon soutient ou rejet d'une facon de faire plutôt qu'une autre, encouragent peut-être certaines pratiques. Je fais des consétions, certaines par manque d'offre logicielles, d'autres par captivité : par manque d'interopérabilité (mes données ne peuvent plus être utilisées aillerus, si je pars je dois tout refaire, ma réputation, mon paramétrage, etc). Aussi avec le temps ce choix logiciel qui, plus qu'un médium de transfert d'information, va influer sur mes comportements (mon degré d'utopie), moment primordial/initiatique, devient crutial.

.

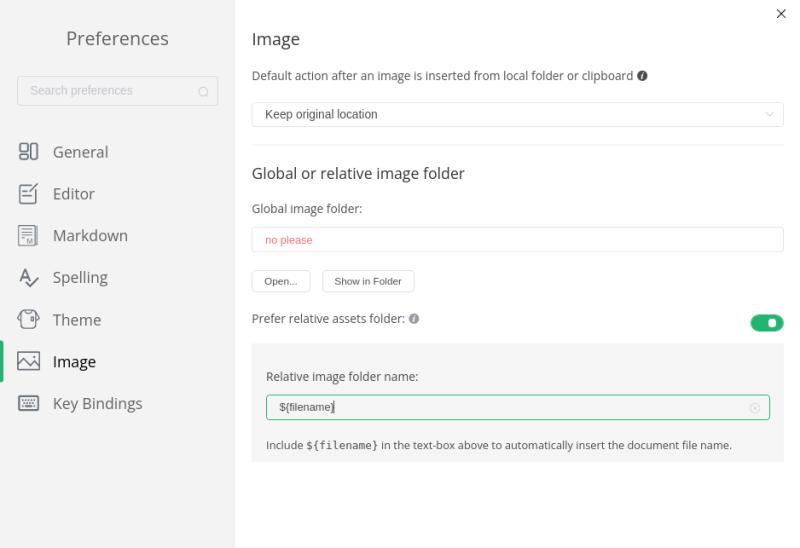

J'apprends à vérifier (avant usage) qu'un ensemble de critères réponderont aux mieux à mes attentes (que je hiéerarchise). Je suis attentif.ve à court ou long terme, quelles sont mes garanties, au delà des promesses, que dit le code source, est il accessible, vais-je pouvoir le modifier s'il me déplait (bifurquer, forquer) ? Quelles sont mes modalités de retrait (fuite) ? Mes curseurs d'action ? Comment faire confiance à cet entreprise/équipe pour bien sécuriser mes données, quelle est son économie, que prétend-t-elle résoudre qu'aucun autre ne peut déja résoudre ? Es-ce une bonne piste ou encore une sur-enchère numérique ? Se déconnecter ne serait il pas plus facile ? Je fais jouer la concurence sur un marché très vase d'initiatives (s'il on prend le temps de chercher, si on nous laisse le choix --ex. monopole Google/navigateurs + bloatloads == crapware == bloatware)

-

Note: à qui profite le libre ? - Bulles ( Vincent Bonnefille )

-

Logiciel préinstallé — Wikipédia

↳ https://fr.wikipedia.org/wiki/Logiciel_pr%C3%A9install%C3%A9

Avec le leak d'AOL comme la plupart du temps, on peut mesurer les effets désastreux pour leurs propriétaires dont certaines pratiques et propos qui devaient rester secrets sont divulgués, les conscéquences startégiques qui peuvent en découler pour les Etats_entreprises, la défiance morale qui peut atteindre les individus ainsi technologiquement trahis. Un outil n'est jamais magique, il ne fonctionne pas de facon absolue (dans tous les cas) et doit souvent être utilisé avec méthode pour remplir ses promesses ; et malgré tout, il faut garder à l'esprit que des plus malins (hackeurs, contourneurs) pourront peut être un jour abuser de vulnérabilités pour défaire la sécurité qu'ils permettent. Une fois encore (je me répète) c'est en partie la connaissance des risques (comme potentialité) qui pousse à s'oritenter vers tel outil numérique plus fiable, plus robuste, retardant au plus le moment où, éventuellement, les verrous pourraient sauter (et cela non pas par défaut, par design, par choix initiale/prioritaire dans le devellopement du logiciel).

L'anonymat n'est pas une fin en soi, ou plutôt existe-t-il toute une densité d'anonymat, de couces dissotiatiatives entre telle et telle activité. Les militant.es ou encore les TDS, savent garder leurs vies privées/professionnelles strictement distinctes (surtout si la société qui les environne est répressive à leur endroit). Il en va de leur survie, de l'intégrité de leur projet politique, de la sécurité de leurs proches, etc. Aussi, l'usage d'un OS libre et n'intégrant pas par défaut de logiciels espions aspirateurs de données (installés par defaut sans mon conscentement) devient un impératif. Je vais me tourner vers https://tails.net ou encore https://www.qubes-os.org . Au sujet des TDS et militant.es dont l'anonymat peut être un prérequis ces OS amnésiques peuvent aider, par leur amnésie (et containarisation) à empécher la fuite (production et sauvegarde) de données, par design supprimées. Je pense notament à https://dncorpus.loc/b/Terrains_sous_surveillance#eva-anon-table .

Les technovulnérabilités sont diférentes d'une personne à l'autre. Tout comme le sentiment de sécurité constitue un capital propre à chacun chacune (évoluant au fur et à mesure des expériences), celui d'insécurité (voire de persécution) se devellope avec l'expérience de répressions et disriminations. --Nous y reviendrons, mais ce capital, signe d'une vie précarisée, rend les sujets conscient.es des risques, seul à même d'exprimer (et évaluer) leur confiance envers les technologies (que, bien souvent ici aussi, les personnes valides ne se rendent pas compte de leur avantage/privillège/capital).

Nombreux sont les sites pédagogiques expliquant pourquoi tel protocole (façon systématique de faire) est plus résistant aux attaques et les quels ; à informer des risques et des bonnes pratiques qui, toujours doivent être mise en tention/problématisées à partir des besoins, des situations singulières.situées.

Quelques exemples de répertoires :

-

Bye, switching.software | Recommended Similar Projects:

↳ https://switching.software/replace/switching.software/ -

Best Privacy Tools & Software Guide in in 2025

↳ https://www.privacytools.io/ -

Refusez les programmes de surveillance de données comme PRISM, XKeyscore etTempora - PRISM Break - PRISM Break

↳ https://prism-break.org/fr/ -

Surveillance Self-Defense

↳ https://ssd.eff.org/)))

Nombreux sont les outils de mise à distance par le secret défont une puissance d'action intrusive qui, par là, voudrait gouverner : modifier/influencer ou censurer un comportement. Les entreprises qui font fortune grace à l'amassement de données, le font moins à l'encontre de personnes précises, ciblées, qu'à l'aide d'un profilage anonymisant. Il ne s'agit pas de m'influencer moi mais de mettre créer une vectorialisation : des relation entre les données, des points de tension connectés.liés entre eux qui, comme autant de curseurs, peuvent être ajustés (+/-) ce qui modifie.influe sur un l'ensemble des chaines de points interconnectés. Vue sous cet angle, le technofascisme, agit sans toucher directement à l'objet modifié.

((

Je pense ici à Dans les algorithmes | De notre vectorisation et de ses conséquences où l'on saisi bien que les données n'accèdent pas aux objets eux même, anonymisés (désourcés), mais à leurs différences de gravité/force qui les diférentient (curseurs). Il est fait référence à la classe vectorialiste de @M_Wark.

.... par rebond, je pense à Foucault, au principe de dispositif comme maillage ambiant d'actions (invisibles/implicites), faisant sytème sans pour autant sembler agir sur le conscient. Le pouvoir y est "moux", Antoinette de Rouveroy le disait "indolore", il ne censure pas, il accompagne la perte d'énergie des gestes et initiatives qui le désservent. Il faisait comme ne pas interdire mais plutot influer. Peut être aussi ce managment du vivant s'opérer dans une phase libérale du capitalisme qui semble révolue, décroissante. Les managers ne feraient plus semblant d'une horizontalité joviale au travail et reviendraitent à un management dur, autoritaire, illébéral comme le reste de la société.

-

@À_gauche | Entrevue Nicolas Framont sur la domination au travail - FACE à À GAUCHE Épisode 49 - YouTube | 03/08/2025

↳ https://www.youtube.com/watch?v=dUTZYtORIjk

Quant à Foucault, c'est bien de cela qu'il s'agit quand on parle de dispositif : une toile interconnectées de stimulus inervent la société. Dans le cas des socéités dicipinaires les prisons et autres etherotopies sont des "micro-mondes" avec leurs régimes de pouvoir propres, particulièrement intéressant à analyser car "hors du monde", "micro-situationés", en vase clos. Si bien qu'on peut observer certains comportements spécifiques alors isolés (au sein d'une toile plus petite, restrinte d'input/outputs).

Là où la police se sens/dit entravée dans son travail (avec elle, le pouvoir de l'Etat_entreprise), n'accédant plus à l'intégralité de l'intrigue, elle agit comme logiciel ambiant duquel de nombreuses déconstructions / distanciations sociales sont nécessaires pour vivre en dehors de son emprise, de ses mécanismes controlant (qui ne sont pas seulement l'entrave physique aux biens et désirs).

))

La police surveille et controle afin d'anticiper / prévenir / dissuader / réduire les volontés ou moyens d'action, en présence ou en devenir, en utopie. @Antoinette_de_Rouveroy parlait d'anihiler toute virtualité au sens de potentialités divérgentes. Est #virtuel ce qui de l'actuel diverge en autant de versions possibles (que seul l'actuel pourra, in fine, faire ou défaire). La surveillance fait partie du #dispositif, nous l'intégrons en nous (#Panaoptique). Ce policier est dans notre tête. C'est aussi bien la crainte des représailles de l'Etat, du patron, que du conjoint violent qu'on intègre comme normal, banal. On vit avec, on le sait potentiellement toujours présent. On apprend a vivre avec, à trouver des epsaces autres d'où il ne nous verra pas, d'où dévelloper une liberté parfois perdue : en dehors des règles et d'éventuelles représaille

Cet état répressif, par design, par défaut, enlève toute potentialité d'une vie hereuse à quiconque ne s'épanouit pas dans le sytsème de valeurs contemporaines. Aussi, il peut être tentant de vouloir vivre une utopie comme "en dehors du monde". Comme un à côté, une dyscontinuité qui aurait coupé avec le monde, s'en étant partiellement ou totalement affranchis, défait de tous ses réseaux (moraux et physiques). Un désire d'autonomie au centre des courants anarchistes et/ou individualistes. Il s'agit d'agir en son propre nom, d'être la propre origine de ses choix et actions. On a, j'ai cette vision d'une Utopie du dehors, extra-réseautique. Or, on n'imagine en fait jamais d'utopie hors de tout monde. Une utopie se construit à partir de dedans, de matérialités concrètes et situées qui nécessitent la mise en place d'outils capables de modifier certaines choses et états de faits, de dépasser l'état actuel d'une situation, de dépasser quelquechose de sinon inexorable.infranchissable. Uppa~

Sur la question du dehors utopique je pense ici à l'utopie d'un en dedans revisitée/pensée par @GdeLagasnerie dans 3, amitiés

_3 : Une aspiration au dehors, éloge de l'amitié.

Éd. Flamarion (2023)

https://bib.vincent-bonnefille.fr/book/230

Par déconstruction j'enttendais (plus haut) toutes ces modalités d'agir autrement du dedans, déplaçant les codes attendus par le panoptique social, les normes et ses attentes (dequelles il semble difficile de sortir à moins de créer des espaces autres.safes, avec leurs propres régimes.possibles).

~Uppa L'utopie se confronte toujours aux moyens techniques, au comment. Mais la technique n'est pas nécessairement technologique, les moyens ne sont pas nécessairement numériques. Pour autant, certaines propriétés du numérique (dans le transport de l'information, dans sa médiumnie), confèrent des pouvoirs émancipateurs (autrement difficiles à mettre en place.atteindre). Mais la technique ne devrait jamais être la fin en soi. Et chaque technique entant que moyen, sous-entend souvent des ressources préalables et nouveaux besoins ratachés. Leur design promeut nécesserement un idéeal voire un discours qui n'est pas neutre.

Comme le rappelait Lunar en 2016 JCSA 2016 Journée du Conseil Scientifique de l'Afnic - YouTube (4h47m56s) :

"On fait du logiciel libre pour la liberté (heuuuu). Le projet produit un outil technique, mais avant tout on le fait pour rendre le monde meilleur ou en tout cas un peu moins pire. Et beaucoup autour de cette notion de vie privée mais aussi d'anonymat. [...] On concidère que la liberté d'opinion elle ne peut pas exister si on sent surveillé.e quand on cherche à accéder à de l'information ; que la liberté d'expression elle peut pas totalement exister si on est pas capable de prendre la parole sans risquer des répercutions ; et la liberté d'asociation elle peut pas exister non plus si ca nous retombe sur la gueule d'être pote avec la mauvaise personne, voilà. On travaille à un réseau de communication qui offre des garanties de pur empécher la surveillance des communications electroniques."

↳ 2016-tor-conf-Lunar-nos-oignons-jcsa16

Le pouvoir aquis par ces réseaux et outil permet aux gens de vivre librement dans des epsaces sociaux hostiles (prétendument ou ressentis comme tels). Un comportement validiste consisterait a dire à la place de la personne quelles sont ses resources / moyens / capacités / forces à elle /ou/ celles extérieures qui pourrait s'exercer sur elle (actuellement ou à l'avenir). Le sentiment de vulnérabilité ou inquiétudes formulées comme un potentiel danger doivent être entendues et pris en compte. La personne exprime ses peurs depuis sa condition matérielle et sociale, sa validité. Lui opposer que "non, il n'y a pas de risque", signifie que l'on parle à sa place, depuis un point de vue peut être justifié et réfutable, mais cela reste un point de vue qui, peut-être nie/ignore les complexités de vie ou expériences de la personne.

Il ya peut être là quelque chose de la double perte. De la même façon, dire "je n'ai rien à cacher", sonne comme une certitude (peut être de façade ou rassurante voir performative) avec une pointe d'arogance ou de confiance (aveugle) dans les pourvoyeurs de ces technologies/logicille ; une certain.e confiance dans le fait que mon nuagique présent peut être révélé, rendu public, je saurai faire face au critiques (ou, si je n'ai rien n'a caché ai-je bien déjà fait attention à ce que j'y partage/publie). Le plus souvent c'est une afirmation depuis un point de vue optimiste, confiant quant à l'usage qui est fait de nos données par les empreurs numériques. Cela revient à faire confiance aux espaces numériques féodalisés, à leur promesse de sécurité dont, à priori, la réputation patirait si elle venait à faillir. Or, malgré les Cambridge Analityca et autres scandales de DataBreach massifs (fuites de données piratées), les utilisateur.ices restes captifs/captivés par ces plateformes continuent de leurs confier leurs données (et temps libre). Leurs données sont par ailleurs aux mains d'entreprises tieces que la.les plateformes utilisent pour certains traitements.

Mais, comme aux catastrophes naturelles, il ya quelque chose de la surrivance validiste à dire qu'on y survivra bien. Ce à quoi l'on ne survit pas c'est peut être la honte. Des espaces expurgés de nos mémoires vives qu'on expose qu'à des conditions praticulières. Certaines de ces données on les préfère gardées secretes, non publiques. On pense à ce que nos cultures nous apprènent à refouler / cacher. Une sexualité hors des normes (ce que devrait être chaque sexualité, une invention défaite des normes/attentes de genre : attitrant des pratiques à un sex plutôt qu'un autre ; prendre soin pour les femmes, ne pas montrer ses émotions pour les mecs). Ces espaces de nos vies que la bienscéance (et netiquette) nous aprenent à garder pour nous, à ne partager que dans des contextes sociaux les valorisant. Je n'ai rien à caché de ce que j'ai identifié comme pouvant me porter préjudice ; j'ai confiance dans ces espaces qui se disent sécurisés et dont la réputation est faite ; j'ai une hygiène numérique, je ne partage rien de comprométant sur des espaces publics numériques ; ce qui est comprométant reste sur un disque dur non connecté au tout venant (internet), mieux il est chiffré.

((

Faire confiance est une valeure altruiste. Elle projette sans doute par défaut, par design, des intentions bonnes chez l'autre. Pourquoi il en serait autrement ? Je me comporte au mieux avec autruit, pourquoi n'y aurait il pas cette réciprocité (j'extrapole à partir de ma façon d'être, celle des autres) ? Dès lors à quoi bon dresser des murailles entre moi et les mondes ? Pourquoi ne pas tout dire et laisser dire si, en face, mes propos ne seront pas utiliser contre moi (par cette personne ou chaine de personne à qui ces informations peuvent être difusées). Puis-je faire confiance à cette personne pour ne pas propager des informations confidentielles / personnelles, si je ne lui stipule pas de ne pas les divulguer ?

Or, demander à quelqun.e de garder un secret est peu fiable comme protocole/par design (à moins de le renforcer par des contre partires négatives/positives). Là aussi, la circulation libre de l'infromation de bouche à oreille ne devrait pas suciter d'angoisse. Mais, dans certains cas (je parle peut-être ici de mon propre capital, émoignage pauvre théoriquement), la promesse d'une personne d'en faire bon usage ne suffit pas. Dès lors qu'elle est transmise et stoquée ailleurs, l'information peut fuiter : sortir de cette configuration de départ (qui me semble optimale), être utilisée.accédée dans d'autres contextes : l'information partagée ne m'appartient plus (en informatique on parle de secret partagé pour dire l'inverse, partagé au sens exclusif, partager veut dire morecellé, les pairs en possèdent un bout qu'ils devront combiner pour le reconstituer, le tout sans que chaque partie soit accessible/comprehensible/lisible).

Dire, affirmer, prendre position, comporte toujours une prise de risque avec laquelle il faut apprendre à lacher prise. Mais, une fois encore, ce lacher prise, ce "laisser vivre" est possible avec un certain capital de confiance en l'autre. Une confiance qui s'aquière avec le temps ; qui peut être trahie, révisée.reconcidérée. La chaine de ces expériences constitue un capital de confiance que chaque paire remet en jeu à sa façon. Un capital --dont il était question plus avant, celui d'un sentiment de sécurité, de croyance dans d'autres pairs, chose peut-être facile à aquérir dans des petits groupe d'individus dans lesquels la réputation (indentité sociale) motive les "bonnes actions" récompensées. Mais à l'échelle globale du web, il est impossible de faire confiance à tous les pairs, c'est ce qui motive dans la blockchaine l'idée de Truthless network, un réseau dans lequel la confiance entre les pairs n'est pas requise (--vérifier). Cela déssine une certaine idéologie politique de la méfiance, du replis, de la suspision envers autruit.

Je pense ici à The Evolution of Trust - Bulles ( Vincent Bonnefille )

Pour résumer, nier l'évaluation d'une personne quant à ses capacités et besoins propres, c'est nier sa personne, sa subjectivité. C'est nécesairement outrepaser son consentement et son point de vue avisé. C'est, de fait, en écrasant son point de vue, une façon de la rendre silentieuse, niant son originalité. C'est souvent le fait d'une position surplombante, validiste en cela qu'in fine, c'est le point de vue de celui.ceux.celles qui peuvent (qui le pouvoir, la capacité) qui est retenu. Et, depuis leur expérience de la vie, de la situation, ce qu'ils.elles évaluent comme faisable, l'est depuis un point de vue valide, qui, sans doute, ne connait pas / n'a pas expérimenté l'endroit d'où d'autres personnes n'ont pas acces / ne se sentent.sont pas valides.

Safe spaces --Redite limites outils

Préserver des espaces sécurisés ("safe") est primordiale ... mais il n'y a pas d'outil magique fiable à 100%/tout le temps. Il ne faut pas avoir une confiance absolue/ilimitée dans les outils et plutôt toujours, redoubler de vigilence en se tenant au courant des dernières attaques / pratiques adverses. C'est une vision pessimiste du monde, de crainte proportionelle à la connaissance des risques et au sentiment de danger (que des mesures diverses, la gestion des risques, tente de garder à distance).

Anom messagerie faussement chifrée

Cette confiance est contractualisé par tout un ensemble de signaux positifs ou négatifs, menant à avoir confiance ces logiciels. parfois pour de mauvaises raisons, pour une réputation trompeusement positive. Je pense ici à la mesagerie Anøm qui, plutôt que de remplir ses promesses d'un anonymat par design, avait été infiltré par la CIA, Operation Trojan Shield, leur permettant de récolter via ce réseau, toutes les informations des criminels aillant masivement adopté cet OS pour smartphone (suite à la chutte du précédent leader du marché EncroChat ait été démantelé (en 2020).

-

ANOM – Darknet Diaries

↳ https://darknetdiaries.com/transcript/146/ -

Operation Trojan Shield - Wikipedia

↳ https://en.wikipedia.org/wiki/Operation_Trojan_Shield800 criminals arrested in biggest ever law enforcement operation against encrypted communication | Europol

↳ https://www.europol.europa.eu/media-press/newsroom/news/800-criminals-arrested-in-biggest-ever-law-enforcement-operation-against-encrypted-communication

L'espoir/utopie de conférer via les outils/réseaux comme Tor des moyens/forces à celles et ceux qui en manquent politiquement, motive leur création et maintenance. C'est ce qu'affirme Lunar et qu'on retrouve durant toutes les réunions/meetups organisés chaques années par l'organisation Tor (et symatisant.es/bénévoles) : une fête humaniste, joyeuse, triomphante, fière des avancements techniques déployés pour répondre aux nouvelles formes d'attaques. Des moments en live où les intervenant.es font souvent état des attaques à l'encontre des réseaux que des Etats_entreprises censurent, abiment pour des intéret propres, des projets surveillants ou répressifs divers.

Tuer les VPN / le chiffrement (sous couvert de protection)

Cela n'empêche pas les fondateurs de ces lociciels/protocoles de concidérer les usages criminels qui peuvent être fait de leurs outils dont l'anonymat renforcé garanti à ceux qui les utilise de ne pas être arrétés pour des délits organisés/perpétrés en ligne. @Roger_Dingledine comme réafirment (--source) leur dégout personel quant à certaines de ces pratiques et redisent combien l'organisation Tor ne promeut pas ces agissements, qu'il faut lutter activement contre ; toujours est il que ces outils servent aux criminels. De la même façon, le fondateur de Telegram est il responsable des pratiques criminelles qui via son application chiffrée s'organisent en toute impunité.

.

La radicalité (et démocaratisation/popularisation) que permettent ces outils, au meme titre que les VPN aujourd'hui, est attquée. On attaque ceux qui portent ces projets, on exige (les Etats, les services policiers/de renseignement) des portes dérobées, le partage de clés de chiffrement. Là encore, la conception des logiciels protocoles, protègent les personnes morales qui publient ces logiciels (et de surcroit les données/vies des utilisateur.ices). Whatzap est chiffrée de bout en bout mais Meta peut déchiffrer ; Signal, par contre, ne détient aucune clé, les polices pourraient faire pression cela n'y changerait rien. Aussi, en Russie et plus récemment encore en Angleterre, Signal ou les VPN sont interdits car permettant trop facilement de se connecter depuis un Internet moins censure/surveillant.

.

La promesse d'un web sans frontière, d'une dénationalisation, d'une défection de l'encrage des individus dans un contexte géopolitique donné, ce web, cet internet est attaqué de toutes parts, souvent avec les mêmes arguments, ceux de l'infocalypse (qui accompagne les récits de défiance des pouvoirs politiques face aux foules autonomises et autogestionnaires). Ces discours instrumentalisent malhereusement des faits de sociétés (classés comme divers) qui nécessitent effectivement une réponse politique mais qui, souvent, est formulée au moment du drame, dans l'agitation des émotions qui, sans recul, encouragent les solutions immédiates et dys.proportionnées (sinon inéficaces, surtout spéctaculaires).

Solution qui incrimine les proto ne cherche pa à régler la source du problem (culturel)

On vient tapper sur les réseaux, les modalités qui ont permis au drame d'exister en ligne, protégeant partiellement ou totalement les auteurs des agissements délictueux. On se dit que si l'anonymat n'existait pas, si l'impunité n'était pas ressentie, peut être la barbarie surgissante en ligne, ne serait pas si grande. On blame la structure, pas la.les cultures ambiantes qui, à l'internationale, favorisent/entretiennent la désirabilité et marché de ces pratiques. On voudrait que l'inhumanité soit le fait d'une déviance qu'on attribut au réseau lui-même plutôt qu'au régime de jouissance qui l'a rendu possible/plutôt qu'à ce qui, dans la société l'a rendu désirable.acceptable.

.

On veut et à juste titre punir les personnes qui sur internet harcellent (je pense ici surtout au grooming), éradiquer les moyens qui ouvrent ces terrains de chasse, l'impunité ignoble que leur procurent les réseaux : celui d'accéder sans l'être en retour. C'est sous le joue de cette ignorminie, en promettant que plus jamais cela n'aura lieu si ces protocoles/réseaux sont fermés, que les politiciens cherchent la complésence/adhésion politique populaire (sans toujours expliciter les risques immenses de ces destructions de moyens préservant nos espaces de vies privées).

Or, il faudrait peut être une autre éducation sexuelle ou de genre, défaire les stéréotypes de pouvoir qui autorisent chez l'individu à usurper/forcer le consentement, à amadouer sa proie. La pornographie fait des ravages culturels quant à l'image que cette industrie renvoit des corps et sexualités normées. On peut comprendre la position dans l'angletterre ou encore de la France exigeant toute personne se connectant à leur site web de décliner age et identité civile. On peut comprendre en quoi l'abaissement de certaines libertés individuelles peut profiter au comun/collectif. On a le sentiment de quelque chose d'exceptionnel, de justement circonstancié, adhoc et adéquate pour résoudre un problème spécifique. On propose une solution informatique à un problème informatique, ométant souvant d'autres solutions moins couteuses pour l'ensemble des citoyens, mais demandant un investissement plus spécifique et long : à commencer par une éducation parentale aux risques souvent méconnus qu'encourent les enfants sur le web, dans leurs applications de jeu, de messagerie, prolongeant les moments de vie scolaire jusque dans l'espace privé des chambres, sans surveillance/supervision.

Responsabilité parental, silencialisation par la honte, peut parentalité punitive

Peut-être aussi que la honte est un moyen opressif puissant qui se retourne contre les autorités et parents. L'éducation punitive apprend à avoir honte d'avoir mal fait ou de ses désirs, encourage l'isolement et la mise au silence. C'est souvent cet isolement qui va être utilisé par les prédateurs en ligne : "tes parents ne peuvent pas te comprendre comme je te comprend". La honte d'avoir été trompé.e, usurpé.e, par des promesses mensongères, manipulatoires, participe à cette mise au silence, à cette isolation des victimes de leur entourage voire à l'auto-chatiment corporel (et psychique). Comment pourait il en être autrement quand les enfants et adolécent.es ont ce sentiment d'incompréhension (et peut être aussi d'arbitraire) des règles des adultes, eux aussi dépassé.es par le réel, non formé.es par fois à des horeurs qu'il.elles n'ont pas vécues ou n'imagine pas possibles sur des applications/réseaux ludiques. Nous métons le terrifiant hors du monde, comme une utopie repousante, pour ne pas avoir y faire face, que ca n'existe pas, mais cela n'empêche pas à ces cultures du viol et de la domination d'exister, au travers de réseaux qui sont allimentés depuis leurs dehors/extrémités : derière des écrans, par des humains déviants, isolés.

Conclu interessante - dev - expurgé, l'horeur semble hors de ce monde, essentialisée dans des réseaux

Aussi, d'une certaine facon, l'image de ce monstrueux nous est elle enseignée comme un lointain, propre à des réseaux à la nature corruptive : on essentialise certains moyens techniques comme servant des fins criminelles, on associe le secret au danger. Or, en effet, ce qui indéchiffrable, ce qui résiste au connu, l'obscurité, est en soi terrifiante. L'abscence de documentation (connaisance) ne permet pas d'en apréhender au préalable les mécaniques dont les effets nous apparaissent comme surgissants (sans origine). Il nous semble que les prédateurs agissent car ils n'ont pas peur qu'on remonte jusqu'à eux. L'impunité y est centrale, celle de pouvoir fit des lois naturelles, alleurs en vigueure, limitant en creu les libertés.

Bof Faire justice soi meme

Et il y a d'ailleurs plusieurs moyens de remonter une source pour défaire son anonymat. Par ingienerie sociale, en analysant les données/signaux produits, les données échangées. Mais ausi en se faisant passer pour la proie ou objet convoité. Youtube en a fait une activité de justiciers qui, se faisant passer pour un enfant, sont vites apréhendé.es par des hommes. L'homophobie latante de nos sociétés a décliné ce mode d'arnaque avec les applications de rencontre gay, donnant un point de RDV IRL pour tabasser l'individu venu rencontré un date. L'auto-justice punitive n'a jamais que du bon. Les individus qui assouvissent ainsi leurs besoin de violence la justifie par la création de contenu attractif qu'ils en tirent. Ils renforcent également le sentiment général que la violence est permise si elle est justifiée, oui mais par qui, comment ? Faut-il se faire justce sois meme et comment ?

C'est bien entendu là où la reflexion semble nécessaire, empéchant les résolutions attives, souvent simplistes à des problèmes complexes. Une reflexion qui demande du temps et des moyens et la recherche d'éffets durables que seules des études empiriques documentées (avec une méthode scientifique) permetteront d'accomplir. Nous penseons ici plus aux désirs politiques prohibitifs à l'endroit des drogues, visant plutôt à stigmatiser les usager.es qu'à les accompagner (sur un principe sanitaire et social). Il s'agit toujours de punir et cela sans doute avec une graduiation des peines/punitions profitant aux classes supérieures, moins assugéties aux controles qu'elles percoivent uniquement comme bien fondées quand elles ne leur sont pas préjudiciables.

.

Ce que nous pointons ici c'est une forme d'illégalisme favorable à ces classes dont le capital social permet d'être moins inquiété.es par la justice (qu'on perçoit de fait "à deux vitesses", avec des "doubles standards"). L'illégalisme vient en effet tolérer des pratiques ailleurs plus+ vivement tolérées. Le pouvoir permet également de pousser aux silence les témoins. On sait qu'ici aussi, la silentialisation est un mécanisme d'emprise qui tient des groupes de personnes au silence, par la honte, par la peur, par la loyauté (d'une personne admirée ou garante de l'autorité), par dépendance, par admiration.

Un double standard accomode l'éthique/jugement porté sur un objet ou personne (ou groupe) pour que, ce qui dans un cas nous parait comme valide, ne le soit pas dans un autre cas (pourtant égal par ailleurs en tout point). Autrement dit, pour une même situation observée (qui devrait donc aboutir à la même apréciation, à la même évaluation), j'accomode de nouvelles règles spécifiques (je déroge à la règle) pour que le résultat final corresponde à mes aprioris (et attentes), favorables à mon récit/thèse, à ma classe sociale, etc (renforçant mes croyances plutôt qu'en démontrant les limites). Les politiens semblent ainsi outrés quand ils sont pris à voler des milions mais réclament une plus grande fermeté pour les délis mieneurs (qui ne les concernent pas). C'est souvent un défaut d'apréciation mais, plus spécifiquement avec l'illégalisme, une tolérance quant à l'elasticité des règles tant qu'elle est favorable aux puissants. Cela produit un sentiment légitime d'injustice (à deux vitesses), forte avec les faibles, faible avec les fortunés.

C'est une observation sociologique réccurente qui pousse aussi les personnes agissants hors la loi à parfois se sentir légitimes ; ce ne sont pas elles qui violent ou volent, il peut y avoir une forme de déni quant à la gravité des faits. Et peut-être sans doute que les réseaux fermés ou d'entre soi favorisent ce sentiment d'impunité : si tout le monde le fait ou l'exprime comme possible culturellement, alors le viol, le non respct des limites exprimées par autruit, devient possible, quasi nécessaire, entendable. Certaines personnes perpetrant des violences ne se rendent pas comptent (ou se racontent des récits alternatifs, trafiquent le réel) pour s'autoriser le délit, le rendre moralement possible, ne pas eux.elles même devenir des "monstres" : garder la face (d'autes bien entendu n'en n'ont rien à faire).

Notre thèse, celle d'une discrimination asymétrique à l'endroit de proto pourtant similaire + critique de ce rapprochement