L'anonymat dissocie l'individu de ses actions et de ses répercutions. Les Darknets libèrent ainsi d'un certain surmoi jugeant, d'une surveillance latente des autorités, de la société, de cette analyse morale entre le bien et le mal. D'un seul coup il n'est plus question de savoir comment la société va juger certains désirs et pratiques qui en découlent. L'anonymat est la mise à distance de la responsabilité des actes avec autrui. En s'effaçant soi, c'est le tout autre qui est effacé.

L'individu perd partiellement ce qu'il lui est propre, ce qui l'identifie. Il.elle perd également ce qu'i.elle à de commun, de lien, de semblable. L'art à grand à faire avec l'identité, origine unique.singulière de la création. L'individu est au centre des critiques politiques qui en font l'élément anti-collectif, l'endroit du privé, du à soi, l'antagoniste du commun, de la communauté. L'individu est par essence, afféré à sa vie propre, poussé à un individualisme que l'on soutient et admire ou, au contraire, qu'on fustige comme endroit synonyme d’égoïsme, de réussite individuel au dépend du collectif.

Pour l'individu, pair unique d'un maillage social, il s'agit de trouver sa place, la juste part dans sa vie entre ses besoins individuels propres et ceux de la société dont il fait partie. Ceux-celles qui décident de se mettre en retrait, en écoute, de laisser leur place, même temporairement, peuvent avoir un sentiment d'inconfort à l'idée de ne jamais trouver leur place, de n'exister que par ou pour les autres qui savent se mettre en avant. Ce retrait de soi on le vie toustes. On en fait le choix, selon la situation et la nécessité sociale, on peut aussi subir cette mise à l'écart du monde, être en retrait par timidité, par manque de discussion, de sujets communs à partager, perçus comme aillant de la valeur.

Aussi, dans ce va et vient, de retrait dans l'ombre ou de mise en avant qui nous fait exister au regard des autres, l'individu construit une ambivalence psychique, un savoir être social, des capacités à s'affirmer dans des stratégies d'occupation de l'espace par des opinions tranchés qui lui.la feront exister sur un marché des idées parfois saturé. L'individu peut aussi exister par procuration, en se faisant caméléon, se parant des couleurs qui composent l'assemblée, son auditeur.ice, adopter partiellement ou totalement les conventions et idées en vogue, celles qui remportent la plus grande adhésion. Ces stratégies communicationnelles varient selon qu'on appartient à un groupe socialement majoritaire, au capital culturel et moral adapté ou envié par le corps social contemporain.

Parias, les populations se retrouvent isolées, formant des groupes au sein de réseaux resserrés. Il s'y forme des sous-cultures, spécialisées autour de pratiques singulières, produisant leurs propres objets culturels, leurs médias et langages. La culture est un marqueur social fort, par lequel les individus s'identifient comme faisant partie d'un groupe plus grand qu'eux, par lequel il.elles font "art", c'est à dire des variations autour d'une d'éléments caractéristiques de leur culture, reconnaissables, singuliers qu'ils.elles arborent avec plus ou moins de fierté.

Le groupe resserré se part ainsi d'un certain statut de légitimité par le nombre. L'individu isolé s'identifie comme n'étant pas le seul à porter ces traits et discours auxquels ont les associent. Il.elle arbore ces signes pour se rapporter au groupe, à sa culture, autant qu'à elle-même. Ces marqueurs servent de bouclier et d'épée. Uniques, ils renforcent l'individualité autant qu'ils la défont, fusionnant avec les intérêts plus grand du collectif ainsi formé. La figure qui se défait du fond, l'y intègre tout autant.

Les publicitaires ont bien compris l'avantage de produire un récit autour des objets qu'il.elles tentent de nous vendre. La marchandise devenue prix doit s'accompagner d'un désir (D+Gwatari ?). Le Branding sert ce vecteur. On achète pas seulement ce déodorant ou cette voiture mais un ensemble de valeurs que la marque lui adjoint. Ces valeurs sont rendues émergentes puis collectives via les canaux médiatiques parcourant les espaces publiques partagés avant d'être diffusés par eux-même par leur acte d'achat et consolation socialisée (leur usage les faisant exister). Là aussi, la culture sert de marquer social, de marqueur identitaire autour de valeurs communes que les individus, en s'y rattachant plus ou moins, les performant à leur façon, en devenant parfois l’égérie.

L'anonymat peut ainsi, dans une société de l'apparence, être rattachée à un manque de participation au récit identitaire auquel chaque paire du réseau social travaille, cherchant à attirer l'attention sociale ou au contraire, à la dissiper. Des tests de psychologie sur Facebook ou de MBTI catégoriseront ainsi les individus comme étant introvertis ou extravertis. Des profiles types élaborés grâce à des questions simples revêtant un certain réalisme par leur leur apparente complexité semblant touché au vrai.

L'anonymat est cette perte de figure pour redevenir origine non identifiée. Cet état de ne plus porter de nom peut être subie. Ne pas avoir de nom propre c'est ne pas pouvoir exister socio-culturellement, c'est potentiellement ne pas avoir de bagage culturel ou moral. C'est pour ainsi dire ne pas compter, ne pas exister. L'affiliation des enfants à leurs parents est le premier acte d'inscription social, déterminant avant sa naissance d’innombrables privilèges. Avoir un nom est le point de départ matricaire par leque nos sociétés administrées nomment et autorisent la propriété de soi et de ses biens. C'est par lui que la propriété s'incarne in-fine.

Un capital culturel qui permet de se distinguer des autres et qu'on hérite de sa famille, de son origine sociale et dont il peut être difficile de se défaire tant les rapports de domination sont actifs à les maintenir ainsi : séparant les individus en catégories essentialisées, les ramenant à leur origine socio-économique. Ainsi, certaines familles et groupes sociaux s'autorisent à dominer l'espace médiatique tout en légitimant les discriminations et la honte sur les populations subalternes. Être sans nom, sans pseudo, au sein d'un réseau social général ou plus ressemé est souvent vécu comme un manque de réussite, renforçant un sentiment d'exclusion.

À contrario, être anonyme peut se révéler un atout stratégique. Comme on l'a vu, l’appartenance à un groupe affinitaire permet dans porter les signes distinctifs, de les porter avec fierté voir d'en retourner les stigmates. L'individu efface une partie de son identité propre au profit de celle du groupe auquel il tente d'appartenir. Mais il.elle n'est alors pas anonyme pour autant. Les relations entretenues permettent toujours de remonté jusqu'à lui.elle, de la tirer du groupe, du fond que le collectif.groupe compose.

Non, l'anonymat se crée par une mise à distance de marqueurs parfois nombreux, inscrits comme on l'a vu à la naissance et qui intègrent d'amblé l'individu dans l'appareil administratif social commun auquel il.elle fera dès lors partie. Le contrat social, les lois générales s'appliqueront à délimiter en creux ses non libertés, ses droits et devoirs. Si un écart aux lois est constaté, parents, personnes morales ou majeurs devront répondre de leurs actes, entant qu'individu identifié comme unique par son nom, prénom et autres marqueurs d'origine (telle la ville et pay de naissance, le nom des parents, la couleur des yeux, etc).

Pour les identitaires, la couleur de peau est un marqueur qui leur laisse présumer de l'origine géographique d'une personne ; le physique et corpulence, caractérisera également le genre d'une personne, sa façon d'être voire même ses affinités sexuelles. Présumer sert ainsi à catégoriser un individu, à le mettre dans une case, à parler à sa place tout en lui attribuant des caractéristiques et comportements.pratiques qui ne sont peut-être pas les siennes. Si certains traits ainsi distinctifs servent alors à discriminer des populations, pour leurs origines ou participation présumée à des activités, elles peuvent vouloir s'en démarquer, dissimuler ces traits qui, injustement, leurs sont préjudiciables.On cite souvent les parcours d'embauche pour montrer combien l'origine étrangère le genre d'une personne, peut lui être préjudiciable.

L'anonymat sur Internet, le pseudonymat, le nom d’empreint ou de plume, garantissent une certaine sécurité des individus qui, pour de multiples raisons, se sentent en danger dans l'espace public qui leur est potentiellement hostile. Se mettre à distance de son identité, autant que l'affirmer, peut protéger les communautés ségréguée, exclues, marginalisées. Leurs pair.es, savent osciller astucieusement entre extraversion et dissimulation de ces traits. Sur Internet on pourrait être qui l'on veut et à priori, personne ne saurait si vous êtes un chien ou un chat sur les réseaux. Il s'agit pour autant de ne pas laisser fuiter d'indices sur cette origine véritable, de rendre saillant certains traits plutôt que d'autres, de compartimenté ce qu'on partage de soi et ce que l'on dissimule ou omet. Une dissociation plus ou moins stricte selon qu'on veut maintenir ses identités distinctes.

Les populations criminalisés.marginalisées qui ont recours au pseudonymat doivent d'abord se renseigner sur les informations qu'elles produisent. Certaines sont plus évidentes que d'autres. Le physique, on l'a rappelé, sert de marqueur identitaire facile à attribuer. On identifie facilement une personne à son physique et autres caractéristiques physiques singulières, sa morphologie. Mais derrière l'écran, ces traits sont dissimulés (à condition que la caméra soit éteinte). D'autres caractéristiques numériques rentrent alors en jeu, certaines plus difficiles que d'autres à dissimuler.

Une fois qu'on décide, pour sa propre protection (ou celle de nos proches (présent.es ou à venir)), il faut encore réussir/résister aux tentatives naturelles des informations s'inséparer (état naturel dans une écologie numérique capitalisée grâce et par la surveillante : sous surveillance, potentielle ou avérée, état de fait à l'ère du capitalisme de surveillance)

https://dn.vincent-bonnefille.fr/b/Terrains_sous_surveillance#eva-anon-table

Par inséparation, je fais ici référence à

Dominique Quessada,

Dominique Quessada,

L'inséparé. Essai sur le monde sans Autre.

Éd. Presses Universitaires de France (2013)

https://bib.vincent-bonnefille.fr/book/55

dont l'auteur, par moultes exemples, interroge notre rapport à la connaissance, à nos épistémologies du soupçon, de l'insatisfaction du connu superficiel. Ces gestes à la recherche d'un en-deça, d'un dedans à toute chose et peut-être d'un complot, d'une fausserie : de quelque chose à découvrir, d'une réalité à extirper, à creuser. Ce que nous faisons ici même, que de chercher ce que l'on cherche puis défaire les thèses/propos à première vue "vraies", pour en proposer d'autres, sensiblement différentes, traduisant autre chose ou autrement une réalité à première vue objective.

Le soupçon avéré d'une surveillance massifiée justifie les comportements défensifs à leur égars, le soin des environments que les outils produisent. L'interface en surface nous donne des boutons à cliquer, des liens à amorcer, bleus et libérés ils semblent faire ce qu'ils prétendent ; d'ici, il nous faut leur faire confiance, présumer de la bienveillance de celleux qui nous ont mis là devant. Le pishing et autres escroqueries dont le Punycode jouent avec nos capacités d'observation et d'analyse critique vis-à-vis de ce qui nous semble véridique, authentique, non falsifié. Et tout le monde peut se faire avoir, aussi bien un.une employée chez Microsoft qu'un CEO d'un marché d'échange en crypto-monnaies (Bybit 1, 2).

Que ce soit des actifs numériques ou des données personnelles (ou anonymisées), elles ont de la valeur pour les hackeurs qui, sur différents marchés noirs ou gris cherchent acteurs/vendeurs. Ces marchés sont parfois tout à fait légaux (ou pas encore intégrés aux appareils politique de justice qui pourraient critiquer leurs usages, disruptifs) d'autres agissent plus clairement comme receleurs.

D'un point de vue du consommateur des interfaces numériques qui a utilisé tel ou tel service et dont les données se sont retrouvées dans la nature, ce qui change c'est avant tout son consentement de cet usage. Il.elle a sans doute autorisé leur exploration de la part de Meta en s'inscrivant sur l'un de leurs services. Il.elle a permis l'exploitation de ces données dans un contexte spécifique supposé comme louable ou saint, nécessaire sans doute au bon fonctionnement du site et au déroulé des interactions à venir. Il en est tout autre une fois que les données ont été détournées.

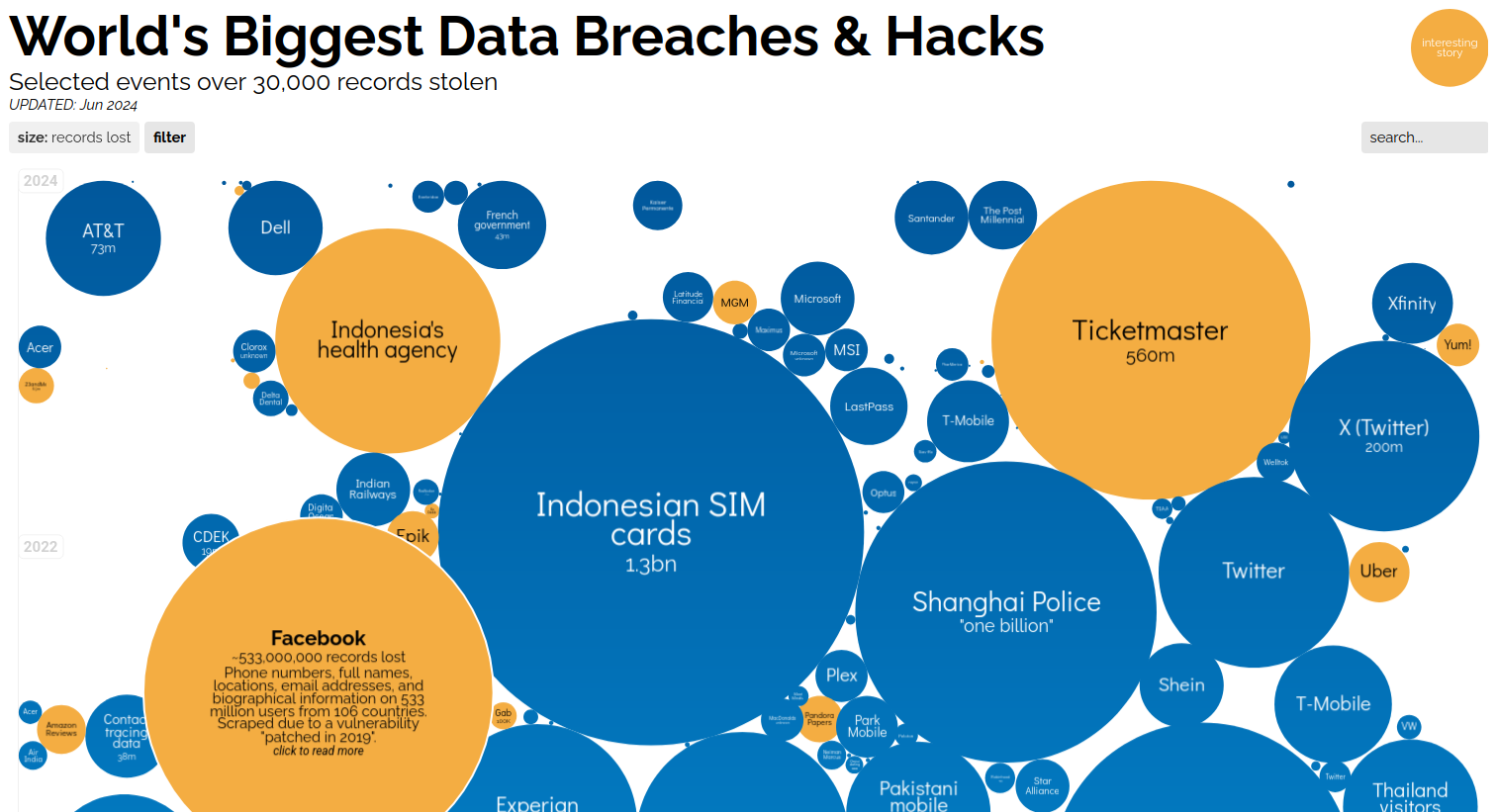

Or, les fuites de données (data-breach) sont nombreuses.

data + visualisation :

Le vol de données produit différents effets sur nous tant qu'on y est attaché, qu'on les considère comme une extension.continuité de nous-même. Certaines, produites.crées sans notre aval, automatiquement par la machine ne font pas parti de notre champ conscient. Aussi leur abstraction nous les rend moins palpables, restées dans les limbes du numérique sur des serveurs lointains. On sera sans doute plus affecté.e par le vol de nos papiers, de notre carte de bibliothèque ou codes de carte bleue. Certains volent utilisent ce levier émotionnel pour faire de l’extorsion avec ces données. C'est par exemple le cas du PornRevanche. Les utilisateurs de AshleyMadisson ont tout particulièrement été touché par le hack qui a vu leurs secrets révélés sur la place publique (en même temps qu'ils découvraient la vaste supercherie des bots féminins peuplant cette plateforme faussement populaire).

l’intimité de la chambre à couché a d'ailleurs longtemps été le lieu par excellence du privé, celui de la dernière porte (à moins d'habiter dans un pays scandinave - où les chambres peuvent se trouver au rez de chaussé pour bénéficier de la chaleur, le salon.leaving room se trouvant à l'étage -). On met un skotch devant l'œuil de la webcam avant d'aller se coucher. On ferme porte et dossiers, on baisses rideaux et clapets. L'espace privé est créé par d'inombrabres petits gestes qui éloignes.retardent le moment de l'être vu, par d'autres, par le premier regard possé. Or, il semble que cette intimité évolue, de la chambre ronde de Hefner (Paul B. Preciado 1, 2, la médiatisation de nos "cellules moles" s'est amplifiée : télétravail, sexualité par les réseaux.

Un bain ambiant qui semble sans extérieur, sans en dehors, sur écran et au delà, nous sommes scerné.es par les réseaux !